在全球数字化转型的浪潮席卷下,越来越多的企业开始应用云计算技术。然而,资源集中使云平台更容易成为黑客攻击的目标,云上安全问题也更加突出。IDC调研显示,云计算所面临的挑战中,安全问题排在首位。且2019年RSA大会上,云安全已跃居热词榜首。

那么云计算究竟面临着哪些安全挑战?今天借此文,一起来探讨下云安全问题以及如何去应对。

一问:云安全究竟面临着哪些威胁?

针对这个问题,CSA云安全联盟对行业专家进行了一次调查,根据调查问卷结果从20个concerns中选出最严重的12个:

▲云安全面临的威胁(按照调查结果的严重程度排序)

从这些威胁可以看到,除了第10点滥用和恶意使用云服务是云计算环境特有的安全威胁外,其余的都属于通用安全威胁,比如拒绝服务、数据泄露等,无论是否在云环境都有存在的可能。因此,不妨把云上的安全威胁分为两大类,云计算特有安全威胁,以及通用的安全威胁。

二问:通用的安全威胁大家一般也都比较了解,那么云计算“专属”威胁有哪些?

要了解云计算特有安全威胁,需要先了解云架构。以一个典型的虚拟化架构为例,底层由硬件层,网络、存储、计算资源组成,往上一层是宿主机和Hypervisor,再往上运行虚拟机。除去物理安全之外,虚拟化带来的安全威胁包括:

1.hypervisor层的安全威胁

hypervisor是CPU指令和物理硬件的中介,负责协调资源分配,一旦hypervisor被攻击,就可以威胁所有顶层的虚拟机甚至是底层的物理机。

2.虚拟资源的隔离机制变化

包括计算资源隔离、存储资源隔离、网络资源隔离等等。在网络安全里一般只谈网络资源的隔离,在物理形态的时候,通过防火墙进行访问控制就可以对物理机进行隔离。但在虚拟化数据中心里,虚拟机之间如何做到有效的隔离,尤其是在东西向流量远远超过南北向流量的时候,东西向流量的安全问题成为云安全的一大重点。

3.虚拟机的安全威胁

虚拟机被创建、迁移,需要相对应的安全措施,虚拟机本身也是操作系统,也需要做到操作系统级的安全,否则可能会产生虚拟机逃逸等安全问题。

三问:前面提到这么多威胁,哪些最受关注呢?

云本身承载着企业的数据及业务,因此用户一般关注对数据和业务会造成比较大影响的威胁。尤其云数据中心数据、算力集中,诸如数据被勒索、数据丢失、数据泄露等数据安全威胁,成为了云上安全威胁的关注重点。

四问:针对这些云安全威胁,应该如何去应对?

首先要确保云架构是安全的,其次再通过技术手段来抵御通用的安全威胁。

那么,怎么确定云架构是安全的呢?

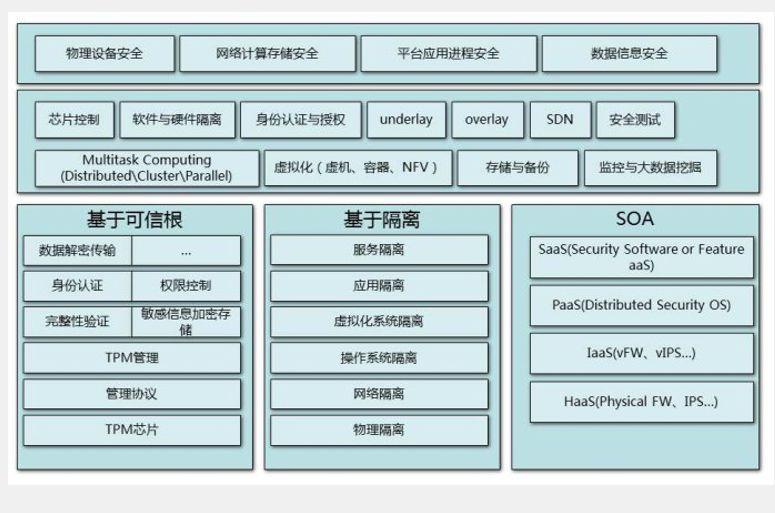

首先,可以建立可信的基础,通过一系列的硬件+可信应用+隔离机制的使用,实现整个云架构安全可信,比如使用TPM管理方法。其次,建立基于SOA的分层安全,通过组合不同的service来开发应用,这个接口可以是Http Service, Corba Service, Cloud Service 等等。 最后,实现资源、网络、主机隔离。通过设置资源隔离,使得终端用户使用虚拟机时,仅能访问属于自己的虚拟机的资源(如硬件、软件和数据),不能访问其他虚拟机的资源,避免虚拟机之间的数据窃取或恶意攻击。网络隔离主要涵盖三个方面: 通信平面的隔离、虚拟网络隔离以及东西向、南北向隔离。

主机隔离则可通过EDR以及微隔离技术来实现主机东西向流量的访问控制,确保业务安全域内部主机安全。

对于通用安全威胁的抵御,需要先了解目前安全威胁的发展形势。随着黑色产业的不断壮大,攻击手段层出不穷,在防御过程中往往需要面对的是未知类型的恶意威胁。在这种情况下,仅仅靠传统的防御手段很难全部防御住,威胁可能通过钓鱼邮件、或者跳板等方式绕过防御体系进入到数据中。因此组织单位需要以网络、平台、主机、应用、管理、数据为主要防护对象,应用人工智能、威胁情报等新兴技术,构建预防、防御、的动态安全体系,真正有效应对未知威胁。

与此同时,针对核心关注的数据安全,构建全生命周期的数据安全体系,而非仅仅依赖DLP。比如在数据产生过程中,确保数据源真实性,可追溯性。在数据传输过程中通过VPN技术确保数据传输完整性,保密性。数据存储过程,关注存储平台本身存在的漏洞或者安全配置缺陷等,及时进行脆弱性检测。数据使用过程关注数据使用的规范,进行全量审计及细粒度权限控制。在数据转移共享过程,确保数据脱敏不外泄。

五问:云安全的建设能否一蹴而就?

安全的环境一直在变化,今天爆发了勒索,企业可能希望做勒索防御,明天爆发了数据泄漏,企业开始重视数据安全,可以说几乎找不到完美的框架。因此,一套持续成长的安全机制,要远比完美的安全架构来得实用。建议用户使用风险评估,对云计算和云服务进行评估后识别出风险在哪里,进而通过降低、规避、转嫁、接受以及相应的安全解决方案,进行风险削减。当然, 不同的企业对风险的接受程度是不同的,根据自身对风险的接受程度,来对那些被接受的风险进行监控和应急响应服务等措施来进行兜底。

此后,需要定期检查云安全的薄弱环节,进而对方案进行优化整改,实现更加适用自身环境的安全方案。

六问:等保2.0扩展了云计算安全要求,云等保成为了很多云用户的关注重点,那么云等保应该怎么建设?

等保2.0已经发布,云等保合规也成为了企业上云必须完成的基本要求。

而云等保合规建设过程中,目前最大的难点在于平台方、租户方用户权责问题,在云等保的要求里,不仅仅是对平台建设方提出了要求,对于租户方同样提出了要求。但传统云平台安全架构仅能够对用户提供通用的安全策略,不能适用于所有用户。用户因而不能根据自身业务需求选择和管理安全组件,这将放大用户业务系统“上云”后安全责任难以界定等风险,从而对“上云”产生顾虑。

因此,针对云安全建设这个问题,深信服基于用户在等保建设中的实际需求,提供基于安全资源池的软件定义、轻量级、快速交付的等保合规套餐,不仅能够帮助用户快速有效地完成云上等级保护建设、通过等保测评,同时通过丰富的安全能力,可帮助用户为各项业务按需提供个性化的安全增值服务。此外,为了实现“安全权责明晰、安全责任共担”,深信服采用安全共担的方案模型,将责任方大致分为以下三类,并分别提供安全界面,以满足各方需求。

云服务商:重点保障基础设施(云平台)整体安全稳定的运行。

安全厂商:作为云服务商的延伸,提供专业的安全增值服务,比如租户VPC边界安全、VPC内部的虚拟网络安全,虚拟主机的安全加固及安全防御、业务数据安全保护、安全态势展示等服务资源。同时提供云服务商安全运营管理平台和租户安全管理平台用于运维管理。

租户:利用云服务商、安全厂商提供的安全资源和服务,对租用的VPC网络、虚拟机、应用系统、业务数据进行安全策略配置;对业务系统进行组织结构设定、权限分配和日常运维,并对其业务安全负责

秉持面向未来,有效保护的安全理念,深信服自适应的软件定义云安全方案,通过旁路部署策略引流,与现有平台实现了解耦,与需要进行差异化安全保护的租户VPC网络打通,为租户提供丰富的、可编排的、精细化的安全服务,租户通过简单的自助服务申请、开通流程,即快速获得对应的安全服务。云运营方可以像交付计算、存储资源一样进行安全服务交付,实现更简单、更高效的安全运维与保障,为用户提供更优质的安全交付体验

版权申明:本站文章均来自网络,如有侵权,请联系01056159998 邮箱:itboby@foxmail.com

特别注意:本站所有转载文章言论不代表本站观点,本站所提供的摄影照片,插画,设计作品,如需使用,请与原作者联系,版权归原作者所有