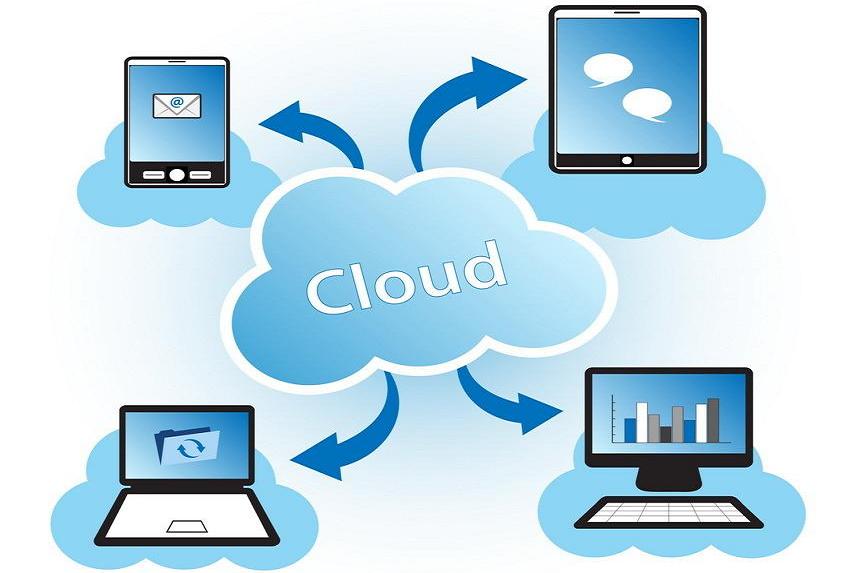

近期,网域安全应急响应中心接到某企业发来的求助,称其局域网内8台服务器遭到了勒索病毒攻击。收到求助后,网域安全专家快速进行了深入溯源分析,确认该企业经历的是一起GlobeImposter勒索病毒利用域服务器作为跳板的定向攻击事件。经勘察,该病毒通过RDP爆破入侵,在控制域服务器后,攻击者会在内网扫描入侵更多机器再次进行勒索加密,造成大面积病毒感染情况发生。

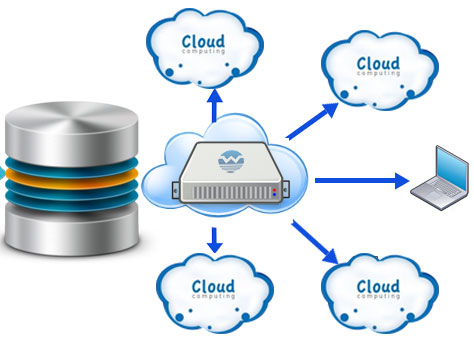

(图:GlobeImposter勒索病毒入侵示意图)

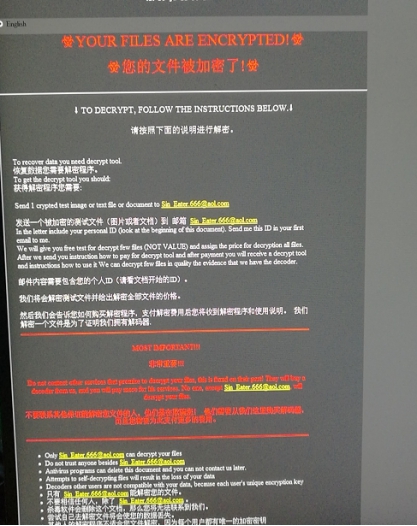

据网域安全技术专家介绍,一旦企业域服务器被攻击者控制,意味着整个企业所有域内计算机系统都置于险境,可能导致企业大量机密信息泄露。病毒攻击者通过弱口令爆破、端口扫描等攻击手法打开内网突破口,再利用网络嗅探、多协议爆破等工具远程攻击内网中的其它机器,进行人工投毒。加密文件完成后会主动添加扩展后缀,包括十二生肖及十二主神等系列,同时留下勒索说明文件,向受害者勒索比特币赎金。值得一提的是,目前被GlobeImposter病毒加密的文档,在未得到密钥前暂时无法解密。

(图:GlobeImposter勒索病毒界面)

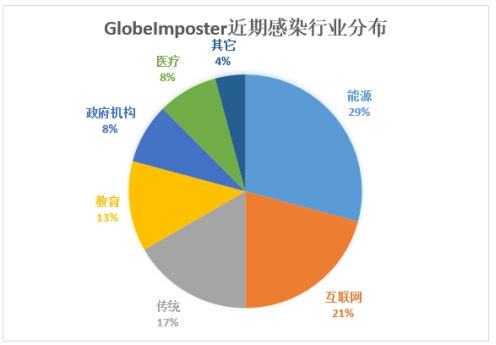

作为当前信息安全领域影响面最广的一类恶意程序,勒索病毒通常通过加密文件等方式勒索钱财。今年8月以来,GlobeImposter勒索病毒感染情况整体呈现波峰状上涨趋势,对能源、互联网及传统行业造成了不小的冲击,其中能源行业受到感染的比例最高,达29%,主要是由于该行业服务器数据价值较高,有利于不法黑客提升其勒索赎金的成功率。

(图:GlobeImposter勒索病毒近期感染行业分布)

事实上,这样的攻击事件早已经不是第一次。GlobeImposter勒索病毒最早出现于2017年5月,持续活跃至今。2018年春节年后,国内曾连续出现两起医院遭遇勒索病毒的恶性事件,攻击者入侵医院信息系统,致使数据库文件被加密,医院系统瘫痪,患者无法正常接受治疗,造成难以弥补的危害。

为保护企业用户免受GlobeImposter勒索病毒攻击危害,网域安全反病毒实验室负责人马劲松建议企业网管,立即修改远程桌面连接使用弱口令,复杂口令可以减少服务器被不法黑客爆破成功的机会。管理员应对远程桌面服务使用的IP地址进行必要限制,或修改默认的3389端口为自定义,配置防火墙策略,阻止攻击者IP连接。对于已经受到勒索病毒感染的用户。

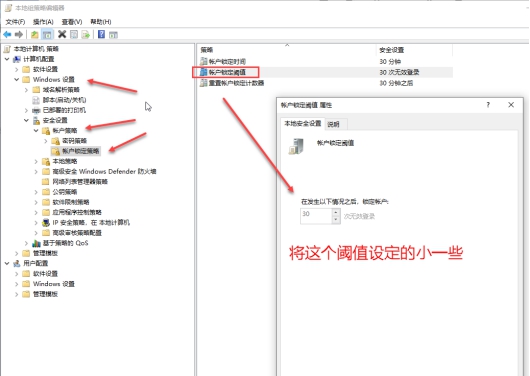

另外,可以通过计算机组策略修改“帐户锁定策略”,限制登录次数为3-10以内,防止不法黑客破解。具体操作步骤如下:运行gpedit.msc,打开组策略编辑器,在计算机设置->安全设置->帐户策略->帐户锁定策略,将帐户锁定的阈值设定稍小一些。

(图:帐户锁定阈值设定)

企业用户可部署安装网域御点终端安全管理系统及网域御界高级威胁检测系统,及时检测针对企业内网的爆破攻击事件,提供行业解决方案,全方位、立体化保障企业用户的网络安全。对于个人用户,建议实时开启网域电脑管家等主流安全软件加强防护,并启用文档守护者功能备份重要文档,有效防御此类病毒攻击。

版权申明:本站文章均来自网络,如有侵权,请联系01056159998 邮箱:itboby@foxmail.com

特别注意:本站所有转载文章言论不代表本站观点,本站所提供的摄影照片,插画,设计作品,如需使用,请与原作者联系,版权归原作者所有